Wpeeper มัลแวร์ Android ใช้ไซต์ WordPress ที่ถูกบุกรุกเพื่อซ่อนเซิร์ฟเวอร์ C2

2024.05.10

Wpeeper มัลแวร์ Android ใช้ไซต์ WordPress ที่ถูกบุกรุกเพื่อซ่อนเซิร์ฟเวอร์ C2

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบมัลแวร์ที่ไม่มีเอกสารซึ่งก่อนหน้านี้กำหนดเป้าหมายไปที่อุปกรณ์ Android ที่ใช้ไซต์ WordPress ที่ถูกบุกรุกเป็นรีเลย์สำหรับเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) จริงสำหรับการหลบเลี่ยงการตรวจจับ

มัลแวร์ชื่อรหัสว่าWpeeperเป็นไบนารีของ ELF ที่ใช้ประโยชน์จากโปรโตคอล HTTPS เพื่อรักษาความปลอดภัยการสื่อสาร C2

“Wpeeper เป็นโทรจันลับๆ ทั่วไปสำหรับระบบ Android ซึ่งรองรับฟังก์ชันต่างๆ เช่น การรวบรวมข้อมูลอุปกรณ์ที่ละเอียดอ่อน การจัดการไฟล์และไดเร็กทอรี การอัพโหลดและดาวน์โหลด และการดำเนินการคำสั่ง” นักวิจัยจากทีม QiAnXin XLab กล่าว

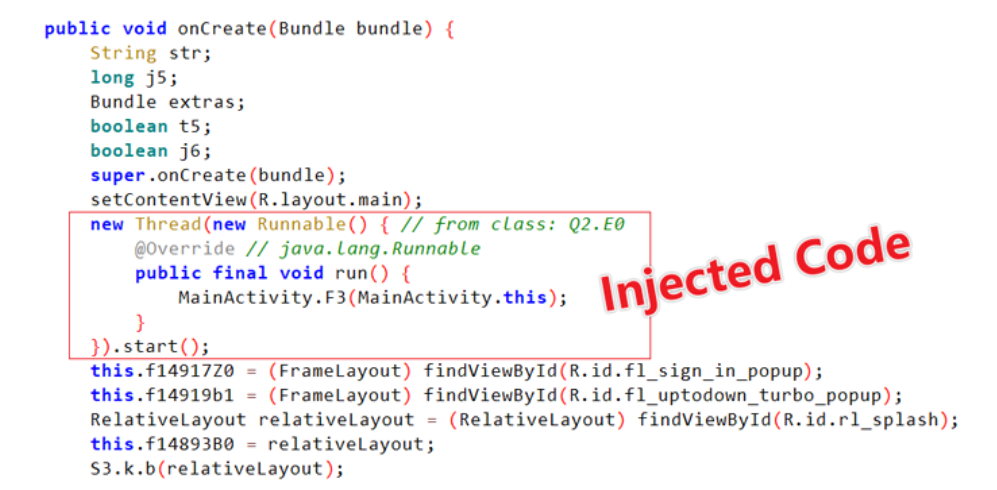

ไบนารี ELF ถูกฝังอยู่ในแอปพลิเคชันที่บรรจุใหม่ซึ่งอ้างว่าเป็น แอป UPtodown App Storeสำหรับ Android (ชื่อแพ็คเกจ “com.uptodown”) โดยมีไฟล์ APK ทำหน้าที่เป็นพาหนะในการจัดส่งสำหรับประตูหลังในลักษณะที่หลบเลี่ยงการตรวจจับ

บริษัทรักษาความปลอดภัยทางไซเบอร์ของจีนกล่าวว่าค้นพบมัลแวร์หลังจากตรวจพบสิ่งประดิษฐ์ Wpeeperที่ไม่มีการตรวจจับบนแพลตฟอร์ม VirusTotal เมื่อวันที่ 18 เมษายน 2024 กล่าวกันว่าแคมเปญดังกล่าวสิ้นสุดลงอย่างกะทันหันในอีกสี่วันต่อมา

การใช้แอป Uptodown App Store สำหรับแคมเปญบ่งบอกถึงความพยายามที่จะส่งต่อตลาดแอปบุคคลที่สามที่ถูกต้องตามกฎหมาย และหลอกให้ผู้ใช้ที่ไม่สงสัยติดตั้งแอปดังกล่าว ตามสถิติบน Android-apk.org พบว่าแอปเวอร์ชันโทรจัน (5.92) ได้รับการดาวน์โหลดแล้ว 2,609 ครั้ง

Wpeeper อาศัยสถาปัตยกรรม C2 หลายระดับที่ใช้ไซต์ WordPress ที่ติดไวรัสเป็นตัวกลางในการปิดบังเซิร์ฟเวอร์ C2 ที่แท้จริง เซิร์ฟเวอร์ C2 มากถึง 45 เครื่องได้รับการระบุว่าเป็นส่วนหนึ่งของโครงสร้างพื้นฐาน โดยมีเซิร์ฟเวอร์ 9 เครื่องที่ได้รับการฮาร์ดโค้ดลงในตัวอย่าง และใช้เพื่ออัปเดตรายการ C2 ได้ทันที

“เซิร์ฟเวอร์ฮาร์ดโค้ดเหล่านี้ไม่ใช่ C2 แต่เป็นตัวเปลี่ยนเส้นทาง C2 บทบาทของพวกเขาคือการส่งต่อคำขอของบอทไปยัง C2 จริง โดยมีจุดประสงค์เพื่อปกป้อง C2 จริงจากการตรวจจับ” นักวิจัยกล่าว

สิ่งนี้ยังทำให้เกิดความเป็นไปได้ที่เซิร์ฟเวอร์ฮาร์ดโค้ดบางตัวอยู่ภายใต้การควบคุมโดยตรง เนื่องจากมีความเสี่ยงที่จะสูญเสียการเข้าถึงบ็อตเน็ตหากผู้ดูแลเว็บไซต์ WordPress ทราบข่าวว่าถูกประนีประนอมและดำเนินการแก้ไข

คำสั่งที่ดึงมาจากเซิร์ฟเวอร์ C2 ช่วยให้มัลแวร์รวบรวมข้อมูลอุปกรณ์และไฟล์ รายการแอพที่ติดตั้ง อัปเดตเซิร์ฟเวอร์ C2 ดาวน์โหลดและดำเนินการเพย์โหลดเพิ่มเติมจากเซิร์ฟเวอร์ C2 หรือ URL ที่กำหนดเอง และลบตัวเองด้วยตนเอง

ขณะนี้ยังไม่ทราบเป้าหมายและขนาดที่แน่นอนของแคมเปญ แม้ว่าจะสงสัยว่าอาจใช้วิธีลับๆ ล่อๆ เพื่อเพิ่มจำนวนการติดตั้ง และเปิดเผยความสามารถของมัลแวร์

เพื่อลดความเสี่ยงที่เกิดจากมัลแวร์ดังกล่าว ขอแนะนำเสมอให้ติดตั้งแอปจากแหล่งที่เชื่อถือได้เท่านั้น และพิจารณาตรวจสอบบทวิจารณ์และการอนุญาตของแอปอย่างละเอียดก่อนที่จะดาวน์โหลด

แหล่งข่าว https://thehackernews.com/2024/05/android-malware-wpeeper-uses.html

ขอบคุณครับ

บริษัท a2network (Thailand ) จำกัด

ติดต่อ : 02-261-3020

บทความที่เกี่ยวข้อง

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14

ข่าว

ความปลอดภัย

แฮกเกอร์ชาวเกาหลีเหนือตั้งเป้านักพัฒนาอิสระเพื่อหลอกลวงการทำงานด้วยมัลแวร์

นักพัฒนาซอฟต์แวร์อิสระเป็นเป้าหมายของแคมเปญต่อเนื่องที่ใช้การล่อใจที่เกี่ยวข้องกับการสัมภาษณ์งานเพื่อส่งมอบมัลแวร์ข้ามแพลตฟอร์มที่รู้จักกันในชื่อ BeaverTail และ InvisibleFerret กิจกรรมดังกล่าวซึ่งเชื่อมโยงกับเกาหลีเหนือมีชื่อรหัสว่า DeceptiveDevelopment ซึ่งทับซ้อนกับคลัสเตอร์ที่ติดตามภายใต้ชื่อContagious Interview (หรือCL-STA-0240 ), DEV#POPPER, Famous Chollima, PurpleBravo และ Tenacious Pungsan แคมเปญนี้ดำเนินไปอย่างต่อเนื่องตั้งแต่ช่วงปลายปี 2023 เป็นอย่างน้อย บริษัทด้านความปลอดภัยทางไซเบอร์ ESET กล่าวในรายงานที่แบ่งปันกับ The Hacker News ว่า"DeceptiveDevelopment กำหนดเป้าหมายนักพัฒนาซอฟต์แวร์อิสระผ่านการฟิชชิ่งแบบเจาะจงบนเว็บไซต์หางานและฟรีแลนซ์ โดยมีเป้าหมายเพื่อขโมยกระเป๋าสตางค์สกุลเงินดิจิทัลและข้อมูลการเข้าสู่ระบบจากเบราว์เซอร์และตัวจัดการรหัสผ่าน"

2025.02.21