กลุ่มแฮกเกอร์ Pro-Iranian กำหนดเป้าหมายไปที่แอลเบเนียด้วยมัลแวร์ Wiper No-Justice

2024.01.11

กลุ่มแฮกเกอร์ Pro-Iranian กำหนดเป้าหมายไปที่แอลเบเนียด้วยมัลแวร์ Wiper No-Justice

กลุ่มแฮกเกอร์ Pro-Iranian กำหนดเป้าหมายไปที่แอลเบเนียด้วยมัลแวร์ Wiper No-Justice

การโจมตีทางไซเบอร์ระลอกล่าสุด ที่กำหนดเป้าหมายไปที่องค์กรในแอลเบเนียเกี่ยวข้องกับการใช้ที่ปัดน้ำฝนที่เรียกว่า ไม่- ความยุติธรรม.

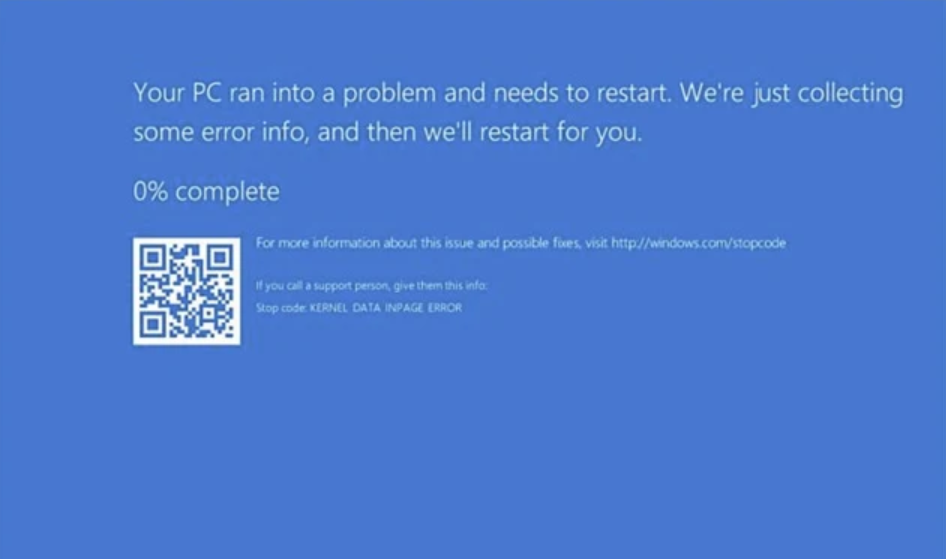

การค้นพบ มาจากบริษัทรักษาความปลอดภัยทางไซเบอร์ ClearSky ซึ่งกล่าวว่ามัลแวร์ที่ใช้ Windows “ทำให้ระบบปฏิบัติการขัดข้องในลักษณะที่ไม่สามารถทำได้ รีบูตเครื่อง”

การบุกรุกดังกล่าวมีสาเหตุมาจาก “กลุ่มปฏิบัติการทางจิตวิทยา” ของอิหร่าน รู้จักกันในชื่อ Homeland Justice ซึ่งเริ่มดำเนินการตั้งแต่เดือนกรกฎาคม 2022 โดยเฉพาะการจัดการโจมตีแอลเบเนียแบบทำลายล้าง

ในวันที่ 24 ธันวาคม 2023 ฝ่ายตรงข้ามกลับมาปรากฏตัวอีกครั้งหลังจากหายไปโดยระบุว่า “กลับมาเพื่อทำลายผู้สนับสนุนผู้ก่อการร้าย” อธิบายแคมเปญล่าสุดในชื่อ #DestroyDurresMilitaryCamp เมือง Durrës ของแอลเบเนีย ปัจจุบันเป็นเจ้าภาพ กลุ่มผู้ไม่เห็นด้วย People’s Mojahedin Organisation ofอิหร่าน (MEK)

เป้าหมายของการโจมตี ได้แก่ ONE Albania, Eagle Mobile Albania, Air Albania และรัฐสภาแอลเบเนีย

เครื่องมือหลักสองเครื่องมือที่ใช้งานระหว่างแคมเปญ ได้แก่ ที่ปัดน้ำฝนที่ปฏิบัติการได้และสคริปต์ PowerShell ที่ออกแบบมาเพื่อเผยแพร่เครื่องมือแรกไปยังเครื่องอื่นในเครือข่ายเป้าหมายหลังจากเปิดใช้งาน Windows Remote Management (< i=1>WinRM).

Wiper No-Justice (NACL.exe) เป็นไบนารีขนาด 220.34 KB ที่ต้องการสิทธิ์ผู้ดูแลระบบจึงจะลบข้อมูลในคอมพิวเตอร์ได้

สามารถทำได้โดยการลบลายเซ็นการบูตออกจาก Master Boot Record (MBR) ซึ่งหมายถึงเซกเตอร์แรกของฮาร์ดดิสก์ใดๆ ที่ระบุตำแหน่งของระบบปฏิบัติการในดิสก์เพื่อให้สามารถโหลดลงใน RAM ของคอมพิวเตอร์ได้

นอกจากนี้ ในระหว่างการโจมตียังมีเครื่องมือที่ถูกต้องตามกฎหมายเช่น Plink (หรือที่เรียกว่า PuTTY Link), RevSocks และชุดทรัพยากร Windows 2000 เพื่ออำนวยความสะดวกในการลาดตระเวน การเคลื่อนไหวด้านข้าง และการเข้าถึงระยะไกลอย่างต่อเนื่อง

การพัฒนามาในรูปแบบ ผู้แสดงภัยคุกคามที่สนับสนุนอิหร่าน เช่น Cyber Av3ngers< a i=4>, Cyber Toufan, Haghjoyan และทีม YareGomnam มุ่งเป้าไปที่อิสราเอลและสหรัฐอเมริกามากขึ้นเรื่อยๆ ท่ามกลางความตึงเครียดทางภูมิรัฐศาสตร์ที่ยังคงดำเนินต่อไปในตะวันออกกลาง

“กลุ่มต่างๆ เช่น Cyber Av3ngers และ Cyber Toufan ดูเหมือนจะนำเรื่องเล่าของการตอบโต้ในการโจมตีทางไซเบอร์ของพวกเขามาใช้” จุดตรวจสอบ เปิดเผย เมื่อเดือนที่แล้ว

“โดยการฉวยโอกาสกำหนดเป้าหมายหน่วยงานของสหรัฐฯ โดยใช้เทคโนโลยีของอิสราเอล พร็อกซีของนักแฮ็กทีวิสต์เหล่านี้พยายามที่จะบรรลุกลยุทธ์การตอบโต้แบบสองทาง โดยอ้างว่ากำหนดเป้าหมายทั้งอิสราเอลและสหรัฐฯ ในการโจมตีทางไซเบอร์ที่เตรียมการเพียงครั้งเดียว”

โดยเฉพาะอย่างยิ่ง Cyber Toufan ได้รับการ เชื่อมโยง กับปฏิบัติการแฮ็กและรั่วไหลที่พุ่งเป้าไปที่องค์กรมากกว่า 100 แห่ง และล้างข้อมูลโฮสต์ที่ติดไวรัส และปล่อยข้อมูลที่ขโมยมาใน ช่องโทรเลข

“สิ่งเหล่านี้ก่อให้เกิดความเสียหายมากจนองค์กรหลายแห่ง – ที่จริงแล้วเกือบหนึ่งในสามไม่สามารถกู้คืนได้” นักวิจัยด้านความปลอดภัย Kevin Beaumont กล่าว “บางส่วนยังคงออฟไลน์โดยสมบูรณ์ในอีกหนึ่งเดือนต่อมา และเหยื่อที่ถูกลบล้างนั้นเป็นกลุ่มบริษัทเอกชนและหน่วยงานรัฐบาลของรัฐอิสราเอล”

เมื่อเดือนที่แล้ว คณะกรรมการไซเบอร์แห่งชาติอิสราเอล (INCD) กล่าวว่า ขณะนี้กำลังติดตามกลุ่มแฮ็กเกอร์ประมาณ 15 กลุ่มที่เกี่ยวข้องกับอิหร่าน ฮามาสและฮิซบอลเลาะห์ที่ปฏิบัติการอย่างมุ่งร้ายในโลกไซเบอร์ของอิสราเอลนับตั้งแต่เริ่มสงครามอิสราเอล-ฮามาสในเดือนตุลาคม 2023

หน่วยงานยังตั้งข้อสังเกตอีกว่าเทคนิคและยุทธวิธีที่ใช้มีความคล้ายคลึงกับที่ใช้ในสงครามยูเครน-รัสเซีย โดยใช้ประโยชน์จากสงครามจิตวิทยาและมัลแวร์เพื่อทำลายข้อมูลที่ละเอียดอ่อน

Reference : https://thehackernews.com/2024/01/pro-iranian-hacker-group-targeting.html

ขอบคุณครับ

บริษัท a2network (Thailand ) จำกัด

ติดต่อ : 02-261-3020

บทความที่เกี่ยวข้อง

กฎหมาย

กรณีศึกษา

ข่าว

Google เตรียมลบบันทึกการท่องเว็บนับพันล้านรายการ ตามข้อตกลงยุติคดีความเป็นส่วนตัว ‘โหมดไม่ระบุตัวตน’

Google ได้ตกลงที่จะล้างบันทึกข้อมูลนับพันล้านรายการ ที่แสดงกิจกรรมการท่องเว็บไซต์ของผู้ใช้งาน เพื่อยุติคดีที่ถูกฟ้องร้องว่า Google ได้ทำการติดตามกิจกรรมของพวกเขา

2024.04.23

กรณีศึกษา

ข่าว

ความปลอดภัย

Top 10 Brands ที่ถูกแอบอ้างมากที่สุด เพื่อใช้ในการหลอกลวงแบบฟิชชิ่ง ในไตรมาสที่ 1 ของปี 2024

โดยรายชื่อแบรนด์ 10 อันดับแรก ที่ถูกแอบอ้างเพื่อใช้ในการหลอกลวงแบบฟิชชิ่ง ในไตรมาสที่ 1 ของปี 2024 ได้แก่

2024.04.18

ข่าว

ความปลอดภัย

ข้อควรพิจารณาสำหรับความปลอดภัยทางไซเบอร์ของปฏิบัติการเทคโนโลยี

เทคโนโลยีการดำเนินงาน (OT) หมายถึงฮาร์ดแวร์และซอฟต์แวร์ที่ใช้ในการเปลี่ยนแปลง ตรวจสอบ หรือควบคุมอุปกรณ์ กระบวนการ และเหตุการณ์ทางกายภาพขององค์กร ต่างจากระบบเทคโนโลยีสารสนเทศ (IT) แบบดั้งเดิม ระบบ OT ส่งผลโดยตรงต่อโลกทางกายภาพ คุณลักษณะเฉพาะของ OT นี้นำมาซึ่งข้อควรพิจารณาด้านความปลอดภัยทางไซเบอร์เพิ่มเติมซึ่งปกติแล้วจะไม่มีอยู่ในสถาปัตยกรรมความปลอดภัยด้านไอทีทั่วไป การบรรจบกันของ IT และ OT ในอดีต ไอทีและเทคโนโลยีการดำเนินงาน (OT) ดำเนินการแยกจากกัน โดยแต่ละแห่งมีชุดโปรโตคอล มาตรฐาน และมาตรการรักษาความปลอดภัยทางไซเบอร์ของตัวเอง อย่างไรก็ตาม โดเมนทั้งสองนี้มาบรรจบกันมากขึ้นกับการกำเนิดของ Industrial Internet of Things (IIoT) แม้ว่าประโยชน์ในแง่ของประสิทธิภาพที่เพิ่มขึ้นและการตัดสินใจที่ขับเคลื่อนด้วยข้อมูล การบรรจบกันนี้ยังทำให้ระบบ OT เผชิญกับภัยคุกคามทางไซเบอร์แบบเดียวกับที่ระบบไอทีเผชิญ

2024.04.05