การแฮ็กอุปกรณ์โรงพยาบาลก่อให้เกิดความเสี่ยงถึงชีวิต

2022.02.09

การแฮ็กอุปกรณ์โรงพยาบาลก่อให้เกิดความเสี่ยงถึงชีวิต

‘กลุ่ม Ransomware รักโรงพยาบาลด้วยเหตุผลเดียวกันกับทุกคน การดูแลสุขภาพเป็นสิ่งสำคัญอย่างยิ่ง แต่ดีที่พวกจู่โจมมักขี้เกียจ’

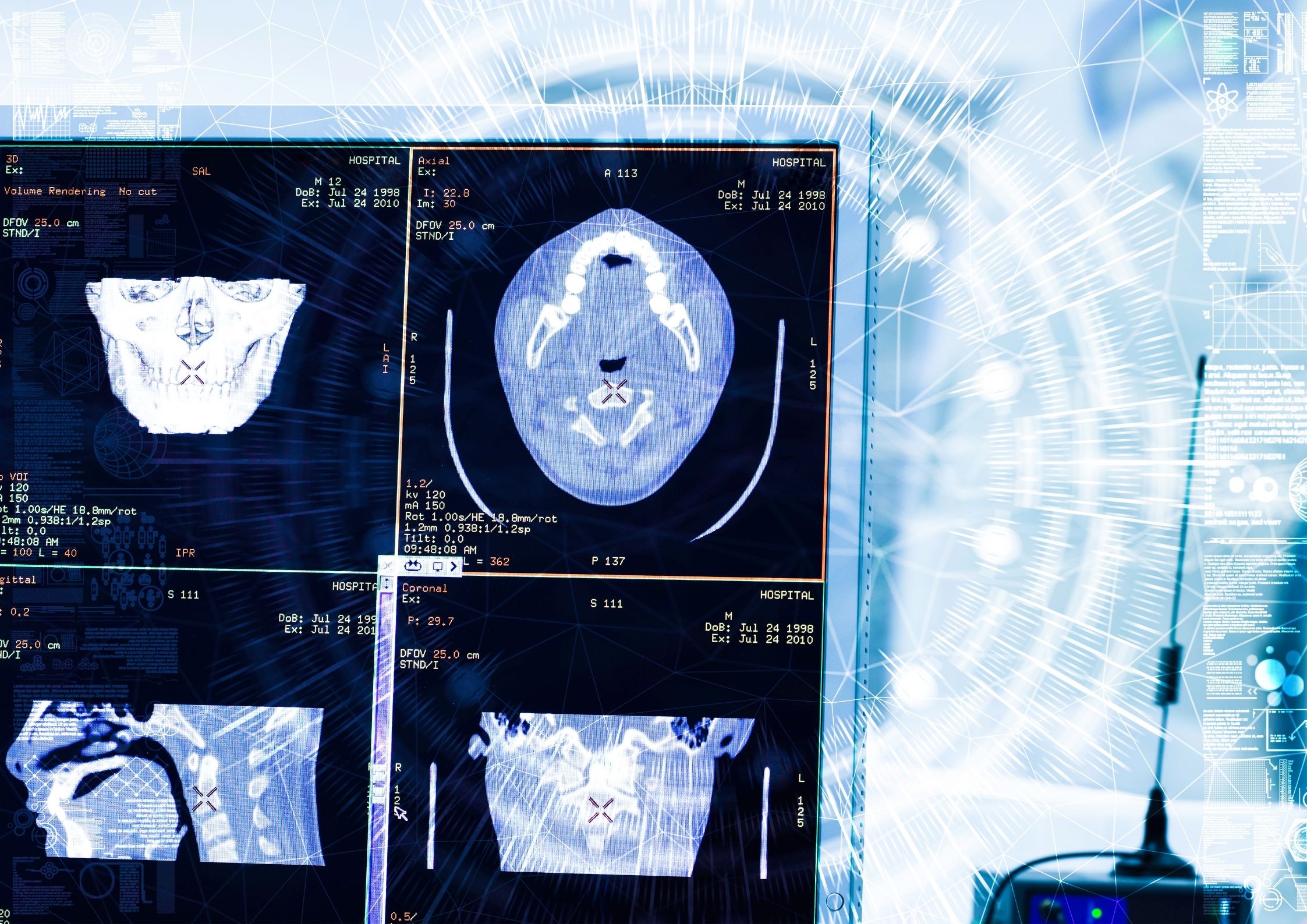

จากรายงานปี 2021 Threat Landscape Retrospective ของ Tenable การโจมตีทางไซเบอร์ต่อโรงพยาบาลถึงระดับวิกฤต โรงพยาบาลเกือบครึ่งในสหรัฐฯ ถูกปิดตัวลงเนื่องจากการโจมตีของแรนซัมแวร์ ไม่ว่าจะเป็นผลโดยตรงจากการโจมตีหรือการปิดเครือข่ายในเชิงรุกเพื่อป้องกันการติดเพิ่มเติม จนถึงตอนนี้ กลุ่มแรนซัมแวร์มุ่งเน้นไปที่การขโมยและเข้ารหัสข้อมูล โรงพยาบาลสมัยใหม่ทุกแห่งต้องพึ่งพาอุปกรณ์ที่เชื่อมต่อถึงกันหลายสิบเครื่อง น่าเป็นห่วงว่าอุปกรณ์อัจฉริยะส่วนใหญ่สามารถแฮ็กได้ อย่างไรก็ตามการเดิมพันจะสูงขึ้นมากหากมีชีวิตมนุษย์กับการทำงานอย่างราบรื่นเข้ามาเกี่ยวข้อง

จากการจับโรงพยาบาลเป็นตัวประกันไปจนถึงผู้ป่วย การโจมตีของแรนซัมแวร์อาจจะไม่ได้ทำให้ผู้ป่วยเสียชีวิต ในทางกลับกันแม้ว่าเงินเดิมพันจะสูง แต่สถาบันสุขภาพไม่ควรหันไปใช้ปากกาและกระดาษ เบอร์นาร์ด มอนเทล ผู้อำนวยการด้านเทคนิคสำหรับยุโรป ตะวันออกกลาง และแอฟริกาของ Tenable กล่าว

“ศัตรูใช้เส้นทางการโจมตีที่ง่ายที่สุด คนเลวขี้เกียจ พวกเขาไม่ต้องการทำงานมาก และหากพวกเขาเห็นกำแพงที่ปีนยาก พวกเขาก็ไม่อยากปีน” มอนเทลกล่าว ไซเบอร์นิวส์

ตามข้อมูลของ Montel แม้ว่าโรงพยาบาลจะไม่ได้ออกแบบมาเพื่อทะเลาะวิวาทกับอาชญากรไซเบอร์ แต่การใช้กลยุทธ์ที่คล้ายกับที่ใช้ในห้องฉุกเฉินสามารถช่วยยับยั้งผู้โจมตีได้

กลุ่ม ransomware ปรับใช้มัลแวร์เฉพาะด้านการดูแลสุขภาพหรือใช้มาตรการทางเทคนิคเฉพาะอื่นๆ หรือไม่?

ไม่มีเทคโนโลยีเฉพาะอย่างแท้จริงหรือชุดช่องโหว่เฉพาะที่มีเฉพาะในโรงพยาบาล อย่างไรก็ตาม องค์กรด้านการดูแลสุขภาพมีเทคโนโลยีการดำเนินงาน (OT) และอุปกรณ์ Internet of Things (IoT) เป็นการผสมผสานระหว่างไอทีแบบคลาสสิกกับผู้ดูแลระบบของโรงพยาบาลและอุปกรณ์ฝังตัวบางตัวที่พวกเขาไม่สามารถควบคุมได้ เช่น เซ็นเซอร์

เราสามารถเชื่อมโยงโรงพยาบาลและบริษัทอุตสาหกรรมได้ ตัวอย่างเช่น มัลแวร์ Conti เป็นหนึ่งในกลุ่มแรนซัมแวร์ที่กำหนดเป้าหมายไปยังองค์กรประเภทดังกล่าวเป็นหลัก แต่ไม่มีแบบเฉพาะสำหรับโรงพยาบาล อาชญากรไซเบอร์ใช้มัลแวร์ตัวเดียวกันเพื่อกำหนดเป้าหมายระบบ OT และไอที

อย่างไรก็ตาม โรงพยาบาลต่างจากผู้ให้บริการในชีวิตประจำวัน ระบบโรงพยาบาลใดที่เสี่ยงต่อการถูกโจมตีมากที่สุด?

โรงพยาบาลก็เหมือนกับบริษัทอุตสาหกรรมที่ใช้อุปกรณ์ฝังตัว ซัพพลายเออร์ทางการแพทย์จัดหาอุปกรณ์เหล่านั้น ตัวอย่างเช่น เครื่องกระตุ้นหัวใจหรืออุปกรณ์ข้างเตียงอื่นๆ ที่ใช้ในการตรวจสอบและรักษาภาวะหัวใจ ทั้งนี้อุปกรณ์บางตัวยังทำงานบน Windows 7 หรือ Windows 8 หมายความว่า ซัพพลายเออร์ยังใช้ฐานข้อมูลเก่ามากและเทคโนโลยีเก่า อาจไม่เคยคิดมาก่อนว่าอุปกรณ์เหล่านี้จะก่อให้เกิดภัยคุกคามทางไซเบอร์ เมื่อเร็ว ๆ นี้ที่โรงพยาบาลเริ่มถามคำถามเช่นซัพพลายเออร์ใบรับรองประเภทใดที่ใช้เข้ารหัสข้อมูล

นั่นเป็นหนึ่งในปัญหาหลักที่มีในโรงพยาบาล บริษัทอุตสาหกรรมก็ประสบปัญหาเช่นเดียวกัน พวกเขามักใช้ซอฟต์แวร์รุ่นเก่าที่มีช่องโหว่ และฝ่ายตรงข้ามกำลังใช้เส้นทางการโจมตีที่ง่ายที่สุด คนเลวขี้เกียจ พวกเขาไม่ต้องการทำงานมาก และหากพวกเขาเห็นกำแพงที่ปีนยาก พวกเขาก็ไม่อยากปีน นั่นคือสถานการณ์ของอุปกรณ์ฝังตัวที่ไม่ได้เชื่อมต่อกับระบบไอที

ผู้คุกคามสามารถใช้อุปกรณ์ของโรงพยาบาลเพื่อเริ่มการโจมตีได้หรือไม่?

นี่เป็นหนึ่งในสถานการณ์ที่ผู้คุกคามสามารถเข้าไปในโรงพยาบาล ทำการสแกน Wi-Fi และค้นหาที่อยู่ ITP บางส่วนเชื่อมต่อกับไอที บางส่วนไม่เชื่อมต่อกับยังมีบางส่วนที่มี VLAN หรือไฟร์วอลล์ ไม่ได้บอกว่าโรงพยาบาลไม่มีการรักษาความปลอดภัยเลย แต่สมมติว่าอาชญากรไซเบอร์พบช่องโหว่ที่มีอยู่ในอุปกรณ์บางเครื่องชั่วขณะหนึ่ง ในกรณีนั้น พวกเขาจะใช้มันเพื่อเจาะ และมีโอกาสที่จะสามารถตัดสินสิ่งที่พวกเขาต้องการจะทำ

องค์ประกอบที่สำคัญอีกประการหนึ่งคือ Active Directory (AD) เป็นเทคโนโลยีขององค์กรที่ปรับใช้ในองค์กรส่วนใหญ่ มันยังนำไปใช้ในโรงพยาบาล และตัวดำเนินการ ransomware ทั้งหมดในปัจจุบันพยายามที่จะกำหนดเป้าหมาย AD ในกระบวนการ เมื่ออาชญากรเข้าสู่ระบบการขโมยและเข้ารหัสข้อมูล ในการทำเช่นนั้น ผู้คุกคามจำเป็นต้องมีสิ่งที่เรียกว่า AD dominance พวกเขาต้องอยู่ภายในกระบวนการ ไม่ใช่แค่เครือข่าย กำหนดเป้าหมาย AD อยู่เสมอเพราะพวกเขารู้ว่าจะพบบัญชีที่สามารถเข้าถึงข้อมูลที่ละเอียดอ่อนได้

โรงพยาบาลไม่มีแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยสำหรับซอฟต์แวร์ชิ้นนั้น ซอฟต์แวร์นี้เชื่อมโยงกับบัญชีร้านค้าที่พนักงานใช้เท่านั้น นั่นเป็นหนึ่งในองค์ประกอบที่เป็นจุดอ่อนในภาพรวม เราทุกคนคิดถึงจุดเริ่มต้น แต่สิ่งที่ผู้คุกคามทำหลังจากนั้นนั้นสำคัญมาก

การโจมตีของแรนซัมแวร์และความปลอดภัยทางไซเบอร์ไม่ใช่แนวคิดใหม่ ทำไมไม่เตรียมโรงพยาบาลให้ดีกว่านี้?

โรงพยาบาลไม่ได้ออกแบบมาเพื่อต่อสู้กับภัยคุกคามทางไซเบอร์ พวกเขาอยู่ที่นี่เพื่อช่วยชีวิต อย่างไรก็ตาม สองปีที่ผ่านมาทำให้พวกเขาตระหนักว่ามีบางอย่างที่ต้องเปลี่ยนแปลง อย่างน้อยในฝรั่งเศส รัฐบาลได้ออกกฎระเบียบด้านความปลอดภัยที่องค์กรด้านการดูแลสุขภาพต้องนำมาใช้ แต่ไม่ได้หมายความว่าหากปฏิบัติตามแล้วจะปลอดภัย คุณยังต้องให้ความสำคัญกับการติดตามและทำความเข้าใจภัยคุกคาม หากพบเห็นการจู่โจมของโรงพยาบาลในสหรัฐอเมริกาหรือที่อื่นๆ ในโลก แสดงว่าคุณต้องเพิ่มระดับความเสี่ยงอย่างเห็นได้ชัด

สามารถใช้อุปกรณ์ของโรงพยาบาลทำอันตรายผู้ป่วยได้หรือไม่?

ทีมนักวิจัยประสบความสำเร็จในเจาะระบบเครื่องอินซูลินปั๊ม และมีการพิสูจน์แนวคิดค้นหาอุปกรณ์ที่เชื่อมต่อในที่ที่ละเอียดอ่อน และอาจถือได้ว่ามีความรับผิดที่อาจเกิดขึ้นได้ จนถึงวันนี้เราไม่มีหลักฐานว่ามีใครใช้สิ่งนั้นเพื่อการเอาเปรียบ

ภัยคุกคามเหล่านี้ค่อนข้างใหม่ อย่างไรก็ตาม โรงพยาบาลได้เริ่มถามผู้ค้าทางการแพทย์เกี่ยวกับการทดสอบการเจาะและซอฟต์แวร์ที่เครื่องใช้ สถานการณ์กำลังเปลี่ยนไปเพราะผู้ให้บริการทางการแพทย์และโรงพยาบาลเริ่มสื่อสารเกี่ยวกับระดับความปลอดภัยแล้ว รัฐบาลยังได้ออกกฎระเบียบเพื่อบังคับให้องค์กรด้านการดูแลสุขภาพพัฒนาขีดความสามารถในการตรวจสอบระดับสถานะการรักษาความปลอดภัยทางไซเบอร์ จากนั้นหากพวกเขารู้ว่าพวกเขาอยู่ที่ไหนด้วยวิธีการตามความเสี่ยง พวกเขาก็สามารถตอบสนองได้อย่างเหมาะสม คุณทราบดีว่าพวกเขาไม่สามารถปิดทุกอย่าง แพตช์ทุกอย่าง และตัดการเชื่อมต่อทุกอย่างได้

สุดท้ายนี้ โรงพยาบาลต้องทำให้คนไข้มีความสุข เป็นไปไม่ได้ที่เราจะกลับไปใช้ปากกาและกระดาษอีก นี่เป็นสถานการณ์ที่เลวร้ายที่สุด ในฐานะผู้ปฏิบัติงานด้านความปลอดภัย เราต้องช่วยเหลือพวกเขาด้วยความต่อเนื่องทางธุรกิจ นั่นเป็นหนึ่งในความท้าทายที่เผชิญอยู่ในปัจจุบันกับการดูแลสุขภาพ

โรงพยาบาลสามารถป้องกันภัยคุกคามทางไซเบอร์ได้อย่างไร? ควรติดต่อผู้จำหน่ายอุปกรณ์ทุกรายเพื่อค้นหาช่องโหว่ในทุกอุปกรณ์หรือไม่

ซัพพายเออร์ควรมีแนวทางความเสี่ยง เช่นเดียวกับการช่วยเหลือฉุกเฉิน CIO ควรใช้แบบเดียวกันโดยพิจารณาว่าอะไรคือความเสี่ยง พวกเขาไม่สามารถแก้ไขทุกอย่างได้เนื่องจากจะไม่ปิดประตูทุกบานเว้นแต่จะตัดการเชื่อมต่อทั้งหมด และนั่นไม่ใช่ทางเลือก

แก๊งแรนซัมแวร์กำลังกำหนดเป้าหมายระบบที่จำเป็น เราจึงต้องมีแนวทางในระดับเดียวกันได้ อาชญากรไซเบอร์มักใช้วิธีง่ายๆ หากกำแพงที่ปกป้องระบบของคุณเจาะได้ยาก พวกมันจะหายไป พวกเขาจะลองใช้ช่องโหว่แบบเก่าก่อน ซึ่งเป็นช่องโหว่ที่อยู่ที่นี่มาระยะหนึ่งแล้วและไม่ได้รับการแพตช์ หากผู้คุกคามไม่สามารถเข้าสู่ระบบของคุณในทันที พวกเขาจะพบเป้าหมายอื่น อาชญากรไซเบอร์ไม่สนใจ พวกเขาขี้เกียจและไม่ต้องการใช้เวลามาก เป้าหมายหลักของพวกเขาคือเงินที่รวดเร็ว

ที่มา : Hacked hospital equipment could be lethally dangerous – interview | CyberNews

บทความที่เกี่ยวข้อง

กฎหมาย

กรณีศึกษา

ข่าว

Google เตรียมลบบันทึกการท่องเว็บนับพันล้านรายการ ตามข้อตกลงยุติคดีความเป็นส่วนตัว ‘โหมดไม่ระบุตัวตน’

Google ได้ตกลงที่จะล้างบันทึกข้อมูลนับพันล้านรายการ ที่แสดงกิจกรรมการท่องเว็บไซต์ของผู้ใช้งาน เพื่อยุติคดีที่ถูกฟ้องร้องว่า Google ได้ทำการติดตามกิจกรรมของพวกเขา

2024.04.23

กรณีศึกษา

ข่าว

ความปลอดภัย

Top 10 Brands ที่ถูกแอบอ้างมากที่สุด เพื่อใช้ในการหลอกลวงแบบฟิชชิ่ง ในไตรมาสที่ 1 ของปี 2024

โดยรายชื่อแบรนด์ 10 อันดับแรก ที่ถูกแอบอ้างเพื่อใช้ในการหลอกลวงแบบฟิชชิ่ง ในไตรมาสที่ 1 ของปี 2024 ได้แก่

2024.04.18

ข่าว

ความปลอดภัย

ข้อควรพิจารณาสำหรับความปลอดภัยทางไซเบอร์ของปฏิบัติการเทคโนโลยี

เทคโนโลยีการดำเนินงาน (OT) หมายถึงฮาร์ดแวร์และซอฟต์แวร์ที่ใช้ในการเปลี่ยนแปลง ตรวจสอบ หรือควบคุมอุปกรณ์ กระบวนการ และเหตุการณ์ทางกายภาพขององค์กร ต่างจากระบบเทคโนโลยีสารสนเทศ (IT) แบบดั้งเดิม ระบบ OT ส่งผลโดยตรงต่อโลกทางกายภาพ คุณลักษณะเฉพาะของ OT นี้นำมาซึ่งข้อควรพิจารณาด้านความปลอดภัยทางไซเบอร์เพิ่มเติมซึ่งปกติแล้วจะไม่มีอยู่ในสถาปัตยกรรมความปลอดภัยด้านไอทีทั่วไป การบรรจบกันของ IT และ OT ในอดีต ไอทีและเทคโนโลยีการดำเนินงาน (OT) ดำเนินการแยกจากกัน โดยแต่ละแห่งมีชุดโปรโตคอล มาตรฐาน และมาตรการรักษาความปลอดภัยทางไซเบอร์ของตัวเอง อย่างไรก็ตาม โดเมนทั้งสองนี้มาบรรจบกันมากขึ้นกับการกำเนิดของ Industrial Internet of Things (IIoT) แม้ว่าประโยชน์ในแง่ของประสิทธิภาพที่เพิ่มขึ้นและการตัดสินใจที่ขับเคลื่อนด้วยข้อมูล การบรรจบกันนี้ยังทำให้ระบบ OT เผชิญกับภัยคุกคามทางไซเบอร์แบบเดียวกับที่ระบบไอทีเผชิญ

2024.04.05