กลุ่มจารกรรมทางไซเบอร์ของอิหร่านตั้งเป้าไปที่ภาคการเงินและภาครัฐในตะวันออกกลาง

2023.11.02

กลุ่มจารกรรมทางไซเบอร์ของอิหร่านตั้งเป้าไปที่ภาคการเงินและภาครัฐในตะวันออกกลาง

ผู้คุกคามที่เกี่ยวข้องกับกระทรวงข่าวกรองและความมั่นคงของอิหร่าน (MOIS) ได้รับการสังเกตเห็นว่ากำลังดำเนินการจารกรรมทางไซเบอร์ที่ซับซ้อนโดยกำหนดเป้าหมายไปที่ภาคการเงิน รัฐบาล ทหาร และโทรคมนาคมในตะวันออกกลางเป็นเวลาอย่างน้อยหนึ่งปี

Check Point บริษัทรักษาความปลอดภัยทางไซเบอร์ของอิสราเอล ซึ่งค้นพบแคมเปญนี้ร่วมกับ Sygnia กำลังติดตามนักแสดงภายใต้ชื่อ Scarred Manticore ซึ่งได้รับการกล่าวขานว่ามีความทับซ้อนกันอย่างใกล้ชิดกับคลัสเตอร์ที่เกิดขึ้นใหม่ซึ่งมีชื่อว่า Storm-0861 ซึ่งเป็นหนึ่งในสี่กลุ่มอิหร่านที่เชื่อมโยงกับการโจมตีแบบทำลายล้าง รัฐบาลแอลเบเนียเมื่อปีที่แล้ว

เหยื่อของปฏิบัติการดังกล่าวครอบคลุมหลายประเทศ เช่น ซาอุดีอาระเบีย สหรัฐอาหรับเอมิเรตส์ จอร์แดน คูเวต โอมาน อิรัก และอิสราเอล

Scarred Manticore ยังแสดงให้เห็นถึงความทับซ้อนกันในระดับหนึ่งกับ OilRig ซึ่งเป็นทีมงานรัฐชาติอิหร่านอีกรายที่เพิ่งมีสาเหตุมาจากการโจมตีรัฐบาลตะวันออกกลางที่ไม่มีชื่อระหว่างเดือนกุมภาพันธ์ถึงกันยายน พ.ศ. 2566 โดยเป็นส่วนหนึ่งของการรณรงค์ระยะเวลาแปดเดือน

การทับซ้อนทางยุทธวิธีอีกชุดหนึ่งถูกค้นพบระหว่างฝ่ายตรงข้ามและชุดการบุกรุกที่มีชื่อรหัสว่า ShroudedSnooper โดย Cisco Talos กลุ่มการโจมตีที่จัดทำโดยผู้คุกคามได้แยกผู้ให้บริการโทรคมนาคมในตะวันออกกลางโดยใช้แบ็คดอร์ที่ซ่อนเร้นที่เรียกว่า HTTPSnoop

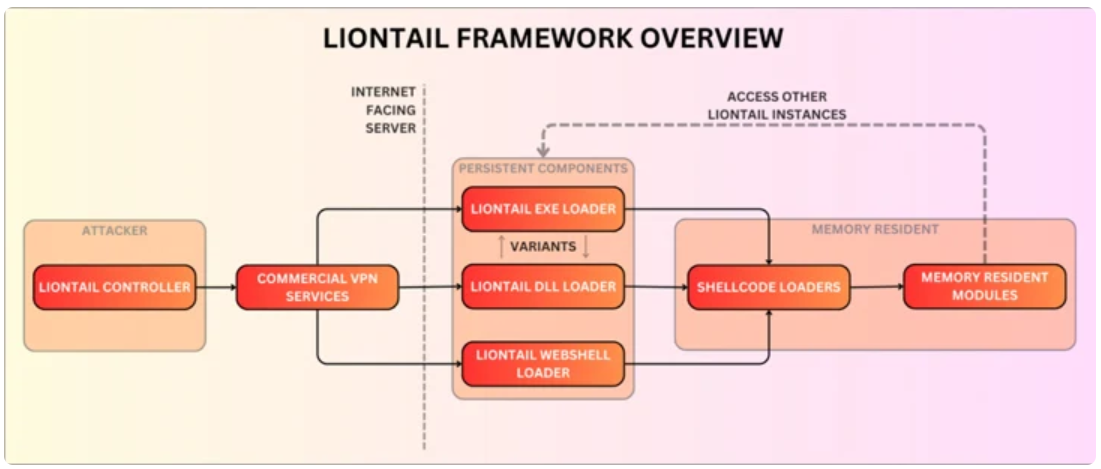

กิจกรรมที่แสดงโดย Scarred Manticore นั้นมีลักษณะเฉพาะคือการใช้เฟรมเวิร์กมัลแวร์แฝงที่ไม่รู้จักก่อนหน้านี้ที่เรียกว่า LIONTAIL ที่ติดตั้งบนเซิร์ฟเวอร์ Windows เชื่อกันว่าผู้ก่อภัยคุกคามมีการใช้งานมาตั้งแต่อย่างน้อยปี 2562

“Scarred Manticore ไล่ตามเป้าหมายที่มีมูลค่าสูงมานานหลายปี โดยใช้แบ็คดอร์บน IIS ที่หลากหลายเพื่อโจมตีเซิร์ฟเวอร์ Windows” นักวิจัยของ Check Point กล่าวในการวิเคราะห์เมื่อวันอังคาร “สิ่งเหล่านี้รวมถึง Web Shell แบบกำหนดเองที่หลากหลาย แบ็คดอร์ DLL แบบกำหนดเอง และการปลูกถ่ายแบบอิงไดรเวอร์”

LIONTAIL เป็นมัลแวร์ขั้นสูงที่รวบรวมตัวโหลดเชลล์โค้ดแบบกำหนดเองและเพย์โหลดเชลล์โค้ดในหน่วยความจำ องค์ประกอบที่สำคัญของเฟรมเวิร์กคือการฝังที่มีน้ำหนักเบาแต่ซับซ้อนซึ่งเขียนด้วยภาษา C ซึ่งช่วยให้ผู้โจมตีสามารถรันคำสั่งจากระยะไกลผ่านการร้องขอ HTTP

ลำดับการโจมตีเกี่ยวข้องกับการแทรกซึมเซิร์ฟเวอร์ Windows สู่สาธารณะเพื่อเริ่มกระบวนการจัดส่งมัลแวร์และรวบรวมข้อมูลที่ละเอียดอ่อนจากโฮสต์ที่ติดไวรัสอย่างเป็นระบบ

“แทนที่จะใช้ HTTP API มัลแวร์จะใช้ IOCTL เพื่อโต้ตอบโดยตรงกับไดรเวอร์ HTTP.sys ที่เกี่ยวข้อง” นักวิจัยกล่าว โดยให้รายละเอียดเกี่ยวกับกลไกคำสั่งและการควบคุม (C2)

“วิธีนี้เป็นวิธีที่ซ่อนเร้นกว่าเนื่องจากไม่เกี่ยวข้องกับ IIS หรือ HTTP API ซึ่งโดยปกติจะได้รับการตรวจสอบอย่างใกล้ชิดโดยโซลูชั่นความปลอดภัย แต่ไม่ใช่งานที่ตรงไปตรงมาเนื่องจาก IOCTL สำหรับ HTTP.sys นั้นไม่มีเอกสารและต้องการความพยายามในการวิจัยเพิ่มเติมจากผู้แสดงภัยคุกคาม ”

จากมุมมองทางเทคนิค ด้านหนึ่งที่น่าสนใจของการดำเนินการคือผู้ก่อภัยคุกคามใช้อุปกรณ์ฝังที่ออกแบบเฉพาะสำหรับเซิร์ฟเวอร์แต่ละเครื่องที่ถูกบุกรุก ช่วยให้กิจกรรมที่เป็นอันตรายผสมผสานเข้ากับสภาพแวดล้อมของเหยื่อ และทำให้ยากต่อการแยกแยะระหว่างการรับส่งข้อมูลเครือข่ายที่น่าสงสัยและถูกต้องตามกฎหมาย

นอกจากนี้ ยังใช้งานควบคู่ไปกับ LIONTAIL รวมถึงเว็บเชลล์ต่างๆ และเครื่องมือส่งต่อเว็บที่เรียกว่า LIONHEAD ซึ่งเป็นเครื่องมือส่งต่อเว็บ

กิจกรรมในอดีตของ Scarred Manticore บ่งชี้ถึงวิวัฒนาการอย่างต่อเนื่องของคลังแสงมัลแวร์ของกลุ่ม โดยสิ่งที่ผู้คุกคามเคยอาศัย Web Shell เช่นTunnaและเวอร์ชันเฉพาะที่เรียกว่า FOXSHELL สำหรับการเข้าถึงแบ็คดอร์

ตั้งแต่กลางปี 2020 ผู้คุกคามยังกล่าวอีกว่าได้ใช้แบ็คดอร์แบบพาสซีฟบน .NET ที่เรียกว่าSDDซึ่งสร้างการสื่อสาร C2 ผ่านตัวฟัง HTTP บนเครื่องที่ติดไวรัสโดยมีเป้าหมายสูงสุดในการรันคำสั่งตามอำเภอใจ การอัพโหลดและดาวน์โหลดไฟล์ และ ใช้งานแอสเซมบลี .NET เพิ่มเติม

การอัปเดตกลยุทธ์และเครื่องมือของผู้แสดงภัยคุกคามอย่างต่อเนื่องเป็นเรื่องปกติของกลุ่มภัยคุกคามถาวรขั้นสูง (APT) และแสดงให้เห็นถึงทรัพยากรและทักษะที่หลากหลาย นี่เป็นตัวอย่างที่ดีที่สุดโดยการใช้ไดรเวอร์เคอร์เนลที่เป็นอันตรายของ Scarred Manticore ที่เรียกว่าWINTAPIXซึ่ง Fortinet ค้นพบเมื่อต้นเดือนพฤษภาคมนี้

โดยสรุป WinTapix.sys ทำหน้าที่เป็นตัวโหลดเพื่อดำเนินการขั้นตอนต่อไปของการโจมตี โดยการฉีดเชลล์โค้ดแบบฝังเข้าไปในกระบวนการโหมดผู้ใช้ที่เหมาะสม ซึ่งในทางกลับกัน จะดำเนินการเพย์โหลด .NET ที่เข้ารหัส ซึ่งออกแบบมาโดยเฉพาะเพื่อกำหนดเป้าหมาย Microsoft Internet Information Services ( IIS) เซิร์ฟเวอร์

การกำหนดเป้าหมายของอิสราเอลเกิดขึ้นท่ามกลางสงครามอิสราเอล-ฮามาสที่กำลังดำเนินอยู่ทำให้กลุ่มแฮ็กทีวิสต์ที่มีความซับซ้อนต่ำโจมตีองค์กรต่างๆ ในประเทศ เช่นเดียวกับประเทศต่างๆ เช่น อินเดีย และเคนยา โดยเสนอแนะว่าผู้มีบทบาทของรัฐชาติต้องพึ่งพาการดำเนินการด้านข้อมูลที่มุ่งเป้าไปที่อิทธิพลต่ออิสราเอล การรับรู้ทั่วโลกเกี่ยวกับความขัดแย้ง

สำนักงานสืบสวนกลางแห่งสหรัฐอเมริกา (FBI) ออกแถลงการณ์ต่อคณะกรรมการวุฒิสภาด้านความมั่นคงแห่งมาตุภูมิและกิจการของรัฐ (HSGAC) เมื่อต้นสัปดาห์นี้เตือนว่าสถานการณ์ดังกล่าวมีศักยภาพที่จะทำให้ “การกำหนดเป้าหมายทางไซเบอร์เพื่อผลประโยชน์ของอเมริกาและโครงสร้างพื้นฐานที่สำคัญ” แย่ลง โดยอิหร่านและนักแสดงที่ไม่ใช่รัฐเหมือนกัน

“ส่วนประกอบของเฟรมเวิร์ก LIONTAIL แบ่งปันการสร้างความสับสนและการสร้างสตริงที่คล้ายคลึงกันกับ FOXSHELL, SDD backdoor และไดรเวอร์ WINTAPIX” Check Point กล่าว

“เมื่อพิจารณาประวัติความเป็นมาของกิจกรรมของพวกเขา จะเห็นได้ชัดว่าผู้ก่อภัยคุกคามพัฒนาการโจมตีและปรับปรุงวิธีการของตนซึ่งอาศัยการปลูกถ่ายแบบพาสซีฟได้ไกลแค่ไหน”

Article : https://thehackernews.com/2023/11/iranian-cyber-espionage-group-targets.html

================================================================

สนใจ Solution ที่จะช่วยป้องกันการรั่วไหลของข้อมูลองค์กร และบริหารจัดการอุปกรณ์มือถือ

ดูรายละเอียดข้อมูลเพิ่มเติมได้ที่ Website : https://www.wizberry.biz/ หรือสามารถติดต่อได้ตามเบอร์โทรศพท์ข้างล่างนี้

เบอร์โทรศัพท์ติดต่อ

เวลาทำการ 9.30 – 18.30 น.

บริษัท : 02-261-3020

คุณเรณู : 084-387-2172

ขอบคุณค่ะ

บทความที่เกี่ยวข้อง

ข่าว

ความปลอดภัย

บริการใหม่

สรุปข่าวลือ iPhone 17 Series มีอะไรใหม่บ้าง เปิดจองแล้ววันนี้ !

ปลดล็อกศักยภาพการทำงานองค์กร ด้วย iPhone 17 ที่มาพร้อมความเข้ากันได้กับ IBM MaaS360 สะดวก ปลอดภัย และพร้อมสำหรับการทำงานยุคดิจิทัล

2025.09.15

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14