CISA เตือนแฮกเกอร์ทีม Daixin โจมตีองค์กรด้านสุขภาพด้วย Ransomware

2022.10.25

CISA เตือนแฮกเกอร์ทีม Daixin โจมตีองค์กรด้านสุขภาพด้วย Ransomware

หน่วยข่าวกรองและความมั่นคงทางไซเบอร์ของสหรัฐฯ ได้เผยแพร่คำเตือนที่ปรึกษาร่วมกันเกี่ยวกับการโจมตีที่ก่อขึ้นโดยกลุ่มอาชญากรไซเบอร์ที่รู้จักกันในชื่อ Daixin Team ซึ่งมุ่งเป้าไปที่ภาคการดูแลสุขภาพในประเทศเป็นหลัก

“Daixin Team เป็นกลุ่มแรนซัมแวร์และกรรโชกข้อมูลซึ่งมุ่งเป้าไปที่ภาค HPH ด้วยแรนซัมแวร์และการดำเนินการกรรโชกข้อมูลตั้งแต่เดือนมิถุนายน พ.ศ. 2565” หน่วยงานกล่าว

การแจ้งเตือนดังกล่าวเผยแพร่เมื่อวันศุกร์โดยสำนักงานสืบสวนกลางแห่งสหรัฐอเมริกา (FBI) สำนักงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) และกระทรวงสาธารณสุขและบริการมนุษย์ (HHS)

ในช่วงสี่เดือนที่ผ่านมา กลุ่มได้รับการเชื่อมโยงกับเหตุการณ์แรนซัมแวร์หลายครั้งในภาคการดูแลสุขภาพและสาธารณสุข (HPH) การเข้ารหัสเซิร์ฟเวอร์ที่เกี่ยวข้องกับบันทึกสุขภาพอิเล็กทรอนิกส์ การวินิจฉัย การถ่ายภาพ และบริการอินทราเน็ต

นอกจากนี้ ยังกล่าวอีกว่าได้ขโมยข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้ (PII) และข้อมูลสุขภาพของผู้ป่วย (PHI) ซึ่งเป็นส่วนหนึ่งของแผนการกรรโชกสองครั้งเพื่อประกันค่าไถ่จากเหยื่อ

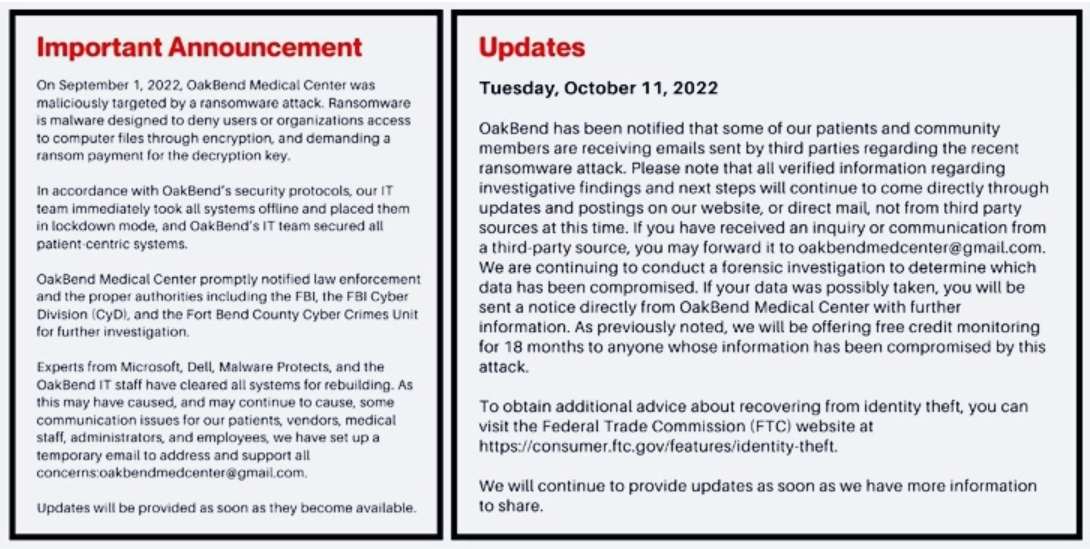

หนึ่งในการโจมตีดังกล่าวมุ่งเป้าไปที่ศูนย์การแพทย์โอ๊คเบนด์เมื่อวันที่ 1 กันยายน พ.ศ. 2565 โดยกลุ่มอ้างว่าได้ดูดข้อมูลประมาณ 3.5GB ซึ่งรวมถึงข้อมูลผู้ป่วยและพนักงานมากกว่าหนึ่งล้านรายการ

นอกจากนี้ ยังเผยแพร่ตัวอย่างที่มีข้อมูลผู้ป่วย 2,000 รายการบนเว็บไซต์รั่วไหลของข้อมูล ซึ่งรวมถึงชื่อ เพศ วันเกิด หมายเลขประกันสังคม ที่อยู่ และรายละเอียดการนัดหมายอื่นๆตาม DataBreaches.net

อ้างอิงภาพ https://thehackernews.com

เมื่อวันที่ 11 ตุลาคม พ.ศ. 2565 บริษัทได้แจ้งเตือนลูกค้าเกี่ยวกับอีเมลที่ส่งโดย “บุคคลที่สาม” เกี่ยวกับการโจมตีทางไซเบอร์ โดยระบุว่าเป็นการแจ้งผู้ป่วยโดยตรงที่ได้รับผลกระทบ นอกเหนือจากการให้บริการตรวจสอบเครดิตฟรีเป็นเวลา 18 เดือน

ตามการแจ้งเตือนใหม่ การเข้าถึงเครือข่ายเป้าหมายในเบื้องต้นทำได้โดยใช้เซิร์ฟเวอร์เครือข่ายส่วนตัวเสมือน (VPN) ซึ่งมักจะใช้ประโยชน์จากข้อบกพร่องด้านความปลอดภัยที่ไม่ได้รับการแก้ไขและข้อมูลประจำตัวที่ได้รับผ่านอีเมลฟิชชิ่ง

เมื่อตั้งหลักได้แล้ว ทีมงาน Daixin ก็สังเกตเห็นการเคลื่อนไหวด้านข้างโดยใช้โปรโตคอลเดสก์ท็อประยะไกล (RDP) และเชลล์ที่ปลอดภัย (SSH) ตามมาด้วยการเพิ่มสิทธิพิเศษโดยใช้เทคนิคต่างๆ เช่น การทิ้งข้อมูลรับรอง

“นักแสดงได้ใช้ประโยชน์จากบัญชีที่มีสิทธิพิเศษเพื่อเข้าถึง VMware vCenter Server และรีเซ็ตรหัสผ่านบัญชีสำหรับเซิร์ฟเวอร์ ESXi ในสภาพแวดล้อม” รัฐบาลสหรัฐฯ กล่าว “นักแสดงได้ใช้ SSH เพื่อเชื่อมต่อกับเซิร์ฟเวอร์ ESXi ที่เข้าถึงได้และปรับใช้แรนซัมแวร์บนเซิร์ฟเวอร์เหล่านั้น”

ยิ่งไปกว่านั้น แรนซัมแวร์ของทีม Daixin ยังอิงจากสายพันธุ์อื่นที่เรียกว่า Babuk ซึ่งรั่วไหลในเดือนกันยายน 2021 และถูกใช้เป็นรากฐานสำหรับตระกูลมัลแวร์เข้ารหัสไฟล์จำนวนมาก เช่น Rook, Night Sky, Pandora และ Cheerscrypt

ในการบรรเทาผลกระทบ ขอแนะนำให้องค์กร ดังนี้ คือ

– ใช้การอัปเดตซอฟต์แวร์ล่าสุด

– บังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย

– ใช้การแบ่งส่วนเครือข่าย และรักษาข้อมูลสำรองออฟไลน์เป็นระยะ

ที่มา… https://thehackernews.com/2022/10/cisa-warns-of-daixin-team-hackers.html

บทความที่เกี่ยวข้อง

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14

ข่าว

ความปลอดภัย

แฮกเกอร์ชาวเกาหลีเหนือตั้งเป้านักพัฒนาอิสระเพื่อหลอกลวงการทำงานด้วยมัลแวร์

นักพัฒนาซอฟต์แวร์อิสระเป็นเป้าหมายของแคมเปญต่อเนื่องที่ใช้การล่อใจที่เกี่ยวข้องกับการสัมภาษณ์งานเพื่อส่งมอบมัลแวร์ข้ามแพลตฟอร์มที่รู้จักกันในชื่อ BeaverTail และ InvisibleFerret กิจกรรมดังกล่าวซึ่งเชื่อมโยงกับเกาหลีเหนือมีชื่อรหัสว่า DeceptiveDevelopment ซึ่งทับซ้อนกับคลัสเตอร์ที่ติดตามภายใต้ชื่อContagious Interview (หรือCL-STA-0240 ), DEV#POPPER, Famous Chollima, PurpleBravo และ Tenacious Pungsan แคมเปญนี้ดำเนินไปอย่างต่อเนื่องตั้งแต่ช่วงปลายปี 2023 เป็นอย่างน้อย บริษัทด้านความปลอดภัยทางไซเบอร์ ESET กล่าวในรายงานที่แบ่งปันกับ The Hacker News ว่า"DeceptiveDevelopment กำหนดเป้าหมายนักพัฒนาซอฟต์แวร์อิสระผ่านการฟิชชิ่งแบบเจาะจงบนเว็บไซต์หางานและฟรีแลนซ์ โดยมีเป้าหมายเพื่อขโมยกระเป๋าสตางค์สกุลเงินดิจิทัลและข้อมูลการเข้าสู่ระบบจากเบราว์เซอร์และตัวจัดการรหัสผ่าน"

2025.02.21